WhatWeb es como ese amigo que llega a un sitio y, sin decir nada, ya sabe quién usa WordPress, quién está en Apache, y quién todavía no se ha enterado de que su versión de PHP tiene más agujeros que un queso gruyere.

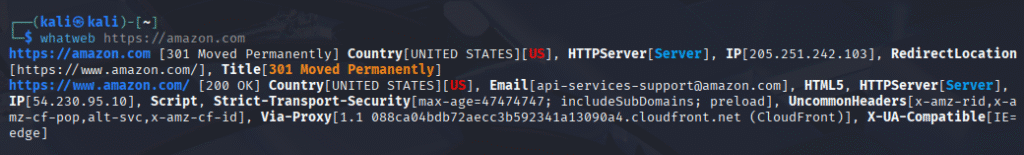

Esta herramienta hace lo que muchos no se atreven: interactúa directamente con la web, analiza respuestas HTTP, cabeceras, cookies, scripts, títulos, y te devuelve una lista de tecnologías web que están en uso. Y todo esto sin montarte una película.

¿Qué puede detectar?

Spoiler: de todo. Desde el CMS hasta los scripts de seguimiento. Aquí van algunos ejemplos:

- WordPress, Joomla, Drupal y compañía

- Servidores web como Apache, Nginx, IIS

- Lenguajes del backend como PHP, ASP.NET, Ruby…

- Plugins y librerías JS (sí, incluso jQuery)

- Sistemas de análisis como Google Analytics o Matomo

- Cookies y cabeceras personalizadas

Todo esto lo detecta usando más de 1800 plugins, y cada uno diseñado para sacar la verdad a flote.

Cómo se instala (y en menos de 1 minuto)

Si usas Kali, Parrot o cualquier distro de pentesting, lo más probable es que ya lo tengas instalado. Si no:

sudo apt install whatweb

¿Prefieres lo último de lo último?

git clone https://github.com/urbanadventurer/WhatWeb.git

cd WhatWeb

ruby whatweb –help

Solo necesitas tener Ruby en el sistema. Y sí, va como un tiro.

Cómo se usa (sin complicarte la vida)

Escaneo basico:

whatweb https://tudominio.com

Modo agresivo:

whatweb -a 3 https://tudominio.com

Múltiples objetivos:

whatweb -i lista.txt

¿Quieres guardar los resultados?

whatweb –log-json resultado.json https://tudominio.com

¿Eres paranoico? Pues usa un proxy colega:

whatweb –proxy http://127.0.0.1:8080 https://tudominio.com

Y si te preocupa que te bloqueen, cambia el User-Agent:

whatweb –user-agent «Mozilla/5.0» https://tudominio.com

¿Por qué usar WhatWeb si ya tienes Nmap, Subfinder y toda la tropa?

Porque WhatWeb no hace lo mismo. Mientras Nmap te dice qué puertos hay abiertos y Subfinder te da subdominios, WhatWeb va al detalle: te dice qué hay exactamente corriendo en ese puerto 80 o 443.

- ¿Es WordPress? Ya sabes por dónde atacar.

- ¿Está usando PHP 5.x? Hora de buscar CVEs.

- ¿Hay Google Analytics? Puede que haya menos protección de privacidad.

- ¿Te devuelve cabeceras raras? Guarda eso, puede ser jugoso.

En resumen: esto es contexto técnico real, no solo IPs y puertos. Y ese contexto marca la diferencia entre escanear por escanear o preparar un ataque quirúrgico.

Espero que te haya resultado útil el post.