En el mundo de la ciberseguridad, la recolección de inteligencia de fuentes abiertas (OSINT) es fundamental. TheHarvester es una herramienta poderosa y gratuita que te permite obtener información valiosa sobre dominios, como correos electrónicos, subdominios, direcciones IP y mucho más. En esta guía definitiva, descubrirás cómo instalar y utilizar TheHarvester en detalle, con ejemplos prácticos, comandos avanzados y consejos para sacarle el máximo provecho.

Instalación

Esta herramienta ya viene instalada en Kali por defecto pero si no la tienes o tienes otro sistema Linux la podrías instalar de la siguiente manera:

Primero clonamos el repositorio con el siguiente comando:

sudo git clone https://github.com/laramies/theHarvester.git

Después de tener el repositorio clonado nos ubicaremos dentro y ejecutaremos el siguiente comando:

pip3 install -r requirements.txt –break-system-packages

Y ya lo tendrías instalado, mas fácil que hacer un bocadillo de mortadela de olivas.

Sintaxis y Opciones Básicas

La estructura general para ejecutar TheHarvester es:

theHarvester -d <dominio> -b <fuente> [OPCIONES ADICIONALES]

Donde:

-d <DOMINIO>: Especifica el dominio a investigar (por ejemplo, example.com).

-b <FUENTE>: Define la fuente a usar. Algunas fuentes válidas son:

bing, duckduckgo, crtsh, dnsdumpster, hackertarget, virustotal, yahoo, zoomeye, etc.

Otras opciones molonas:

- -l <LÍMITE>: Limita el número de resultados.

- -c: Realiza una fuerza bruta de subdominios (DNS brute).

- -r: Resuelve DNS de los subdominios encontrados.

- -f <ARCHIVO>: Guarda los resultados en XML y JSON.

Ejemplos Prácticos

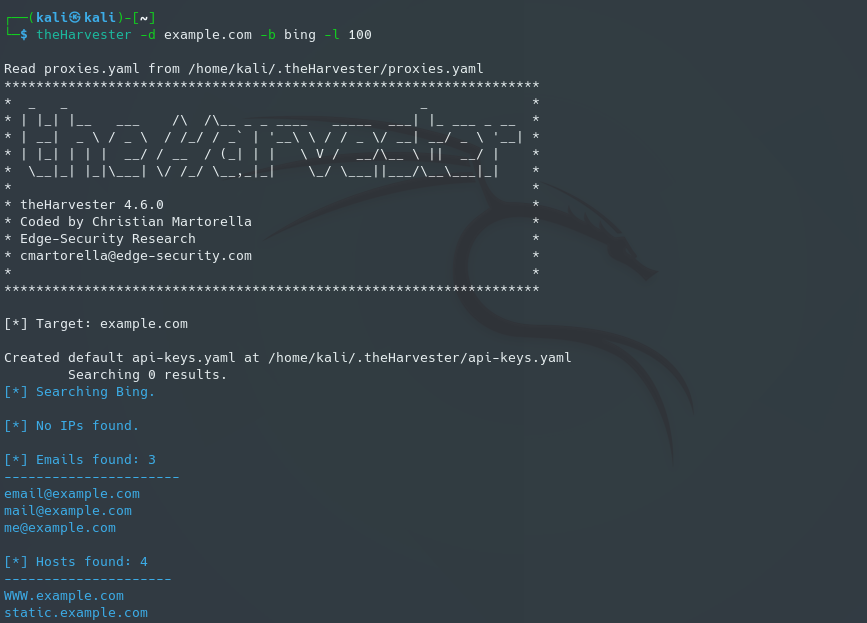

🔺Búsqueda Básica con Bing

Comando:

theHarvester -d example.com -b bing -l 100

Explicación:

Este comando busca correos electrónicos, subdominios y otra información sobre mirasoyroot.com utilizando Bing como fuente, limitando los resultados a 100 entradas.

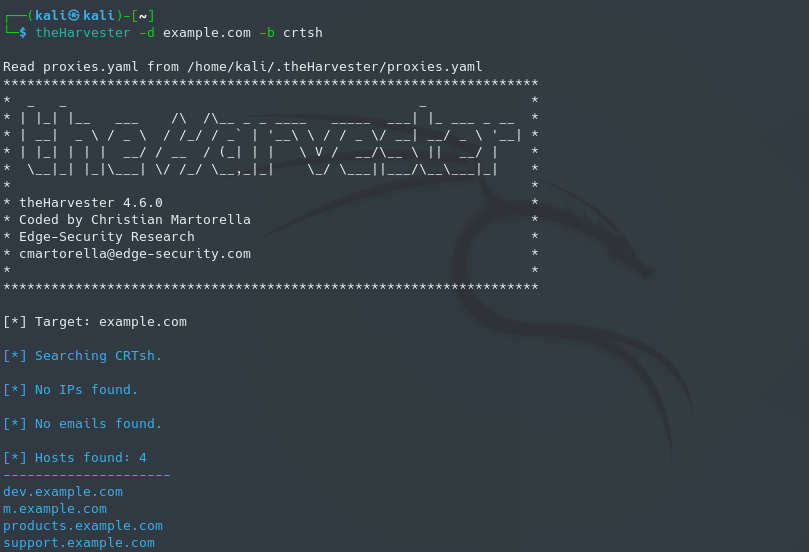

🔺Extracción de Certificados con crt.sh

Comando:

theHarvester -d example.com-b crtsh

Explicación:

Utilizando crt.sh, TheHarvester extrae certificados SSL/TLS públicos que pueden incluir correos electrónicos y subdominios asociados al dominio.

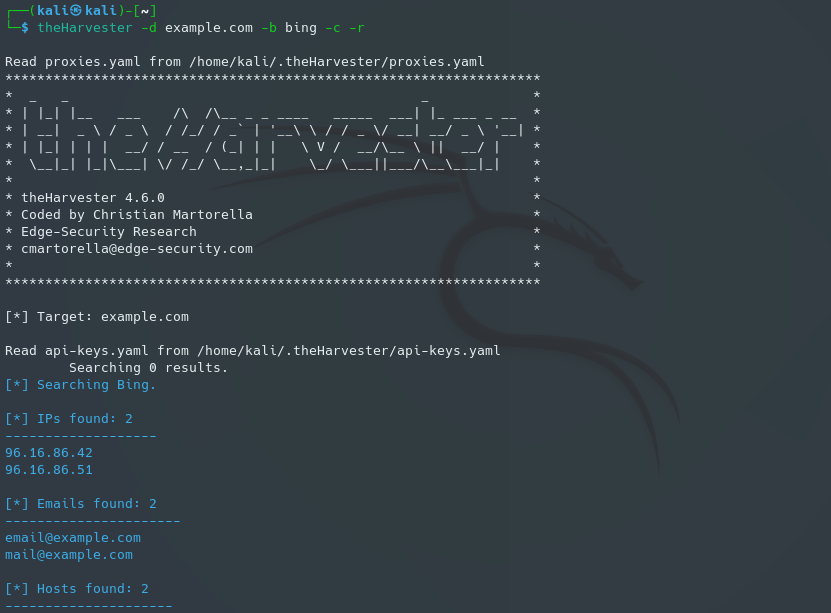

🔺Búsqueda Avanzada con Fuerza Bruta DNS

Comando:

theHarvester -d example.com -b bing -c -r

Explicación:

Este comando combina la búsqueda con Bing y una fuerza bruta DNS (-c) para encontrar subdominios adicionales, resolviéndolos (-r) para obtener direcciones IP.

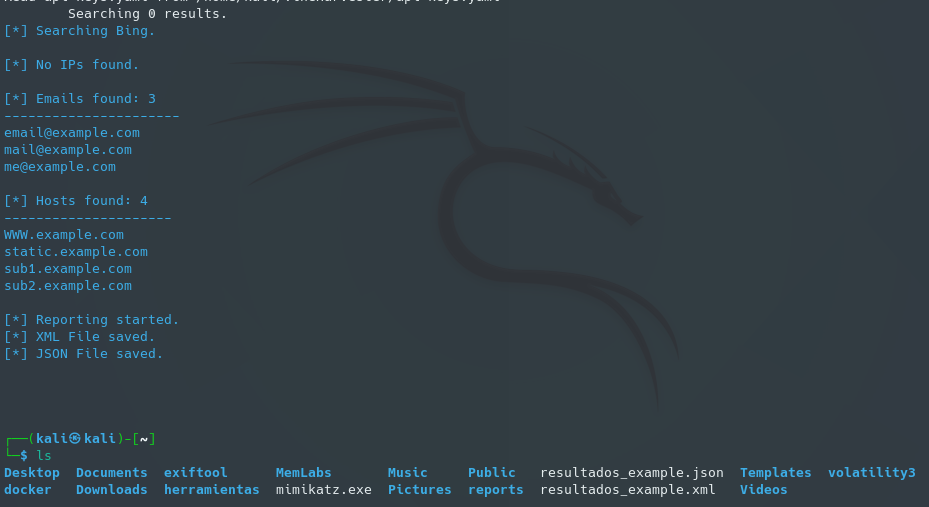

🔺Guardar Resultados en Archivos

Comando:

theHarvester -d example.com -b bing -f resultados_example

Ejemplo:

Con esta opción, TheHarvester guarda todos los resultados en dos archivos: resultados_example.xml y resultados_example.json, facilitando el análisis posterior.

Gracias por ver el post que te a parecido.