Volatility 3 es la última versión de esta potente herramienta de análisis forense de memoria, ampliamente utilizada por investigadores de seguridad y profesionales en respuesta a incidentes. En este post, aprenderás a utilizar Volatility 3 mediante ejemplos prácticos, utilizando un volcado de memoria descargable, y exploraremos otras funcionalidades avanzadas de la herramienta.

Para nuestros ejemplos, utilizaremos el archivo de volcado de memoria disponible en el siguiente enlace:

Descargar MemoryDump_Lab1.raw

Preparación del Entorno

Antes de ejecutar los comandos, asegúrate de contar con lo siguiente:

- Sistema operativo Linux (por ejemplo, Kali Linux)

- Python 3 instalado

- Volatility 3 clonado e instalado según la documentación oficial

- El volcado de memoria MemoryDump_Lab1.raw descargado.

Comandos Ejemplificados

A continuación, se presentan tres comandos de ejemplo junto con su explicación detallada:

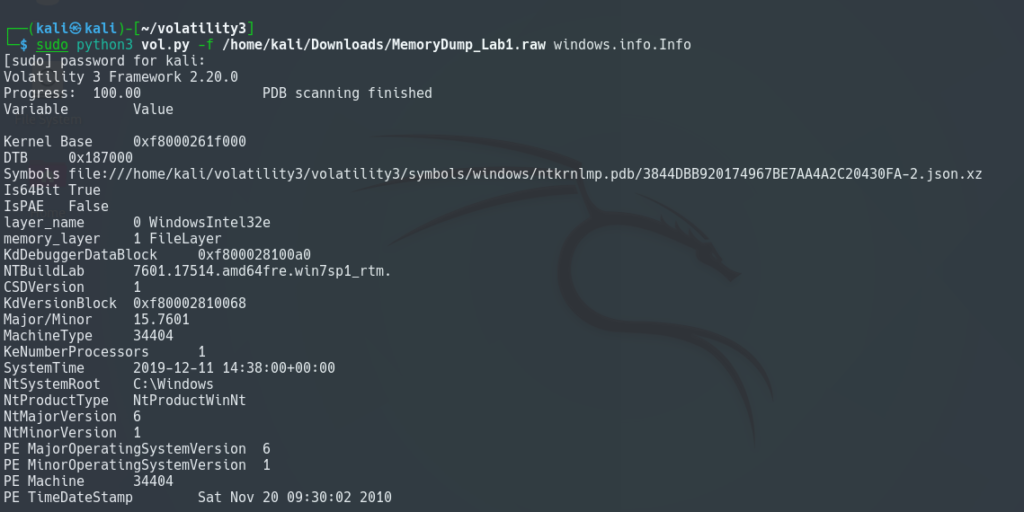

Obtener Información General del Sistema

Comando:

sudo python3 vol.py -f /home/kali/Downloads/MemoryDump_Lab1.raw windows.info.Info

Explicación:

- sudo: Ejecuta el comando con privilegios de superusuario.

- python3 vol.py: Llama al script principal de Volatility 3.

- -f /home/kali/Downloads/MemoryDump_Lab1.raw: Especifica la ruta del volcado de memoria.

- windows.info.Info: Plugin que extrae información general del sistema, incluyendo la versión de Windows, el número de procesos activos y otros metadatos importantes.

Este comando te ayuda a obtener una visión global del entorno, confirmando que el volcado de memoria es legible y corresponde al sistema esperado.

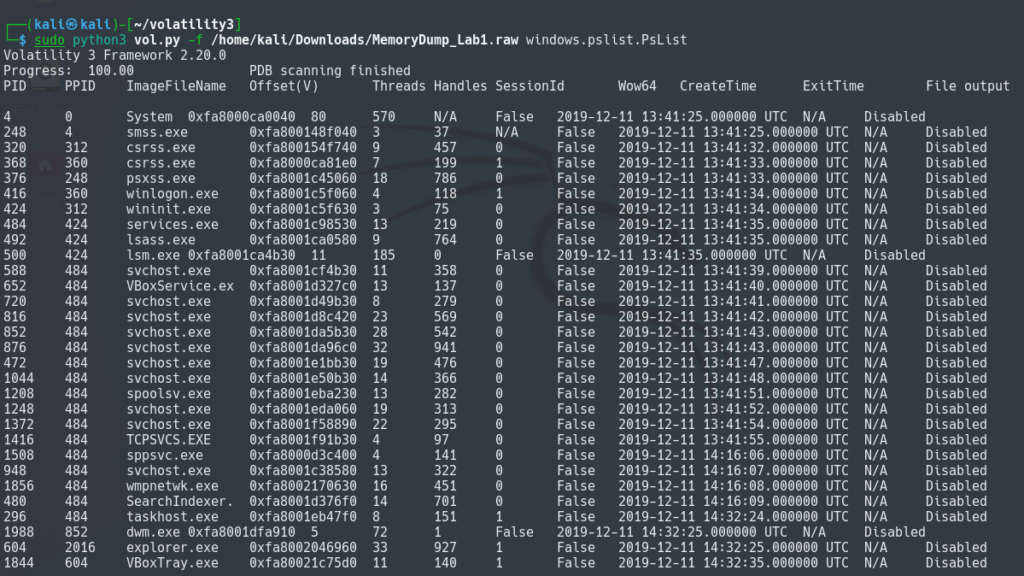

Listar Procesos en Ejecución

Comando:

sudo python3 vol.py -f /home/kali/Downloads/MemoryDump_Lab1.raw windows.pslist.PsList

Explicación:

- windows.pslist.PsList: Este plugin lista todos los procesos activos en el momento en que se realizó el volcado de memoria.

- Proporciona detalles como el identificador de proceso (PID), el nombre del proceso y la jerarquía entre procesos, lo que es fundamental para identificar posibles procesos sospechosos o anómalos.

Este comando permite detectar procesos relacionados con actividades maliciosas o comportamientos inusuales en el sistema.

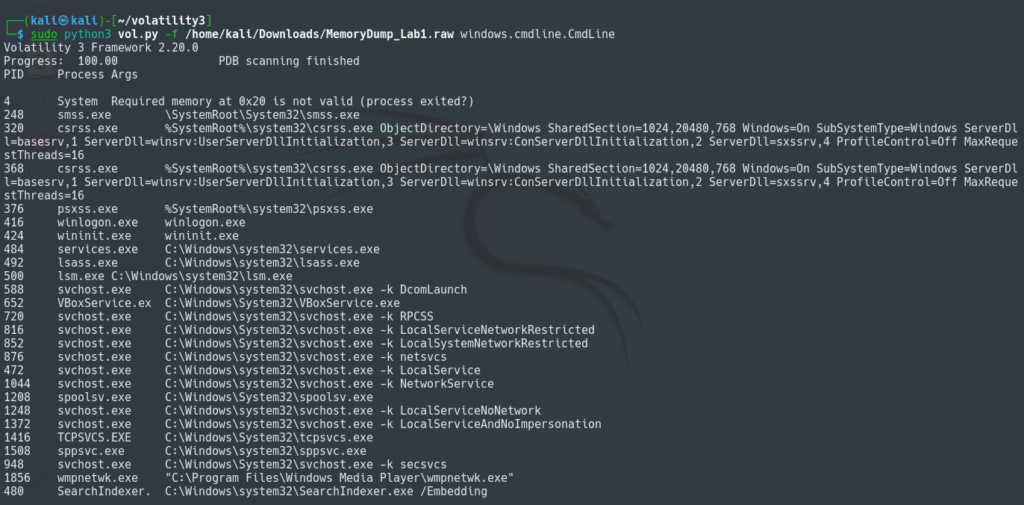

Extraer Líneas de Comando de Procesos

Comando:

sudo python3 vol.py -f /home/kali/Downloads/MemoryDump_Lab1.raw windows.cmdline.CmdLine

Explicación:

- windows.cmdline.CmdLine: Plugin que extrae la línea de comandos con la que fueron lanzados los procesos, proporcionando detalles sobre los argumentos y opciones utilizados.

- Es útil para rastrear la ejecución de procesos, identificar comandos potencialmente maliciosos o verificar configuraciones específicas.

Este comando es especialmente relevante para investigar cómo y por qué se ejecutó un proceso, facilitando una auditoría detallada del entorno.

Funcionalidades Avanzadas de Volatility 3

Además de los comandos básicos, Volatility 3 ofrece una amplia gama de plugins y funcionalidades avanzadas que potencian el análisis forense de memoria. A continuación, se presentan algunas de las funcionalidades avanzadas más destacadas:

🔺Análisis de Módulos y Drivers

- Plugin: windows.modules.Modules

- Función: Identifica y extrae información sobre módulos cargados y drivers en el sistema, lo que es crucial para detectar rootkits y componentes ocultos.

🔺Extracción de Redes y Conexiones

- Plugin: windows.netscan.NetScan

- Función: Detecta conexiones de red activas y puertos abiertos en el momento del volcado de memoria, ayudando a rastrear actividades de comunicación no autorizadas.

🔺Análisis de la Memoria de la Shell

- Plugin: windows.shell.Shell

- Función: Extrae información de sesiones interactivas y comandos ejecutados a través de la shell, proporcionando contexto adicional sobre la actividad del usuario.

🔺Búsqueda de Artefactos de Malware

- Plugin: windows.malfind.Malfind

- Función: Permite identificar regiones de memoria sospechosas que pueden estar asociadas a inyecciones de código o malware. Es útil para detectar procesos inyectados o código malicioso oculto en la memoria.

🔺Análisis de Inyección de Código y Procesos Ocultos

- Plugins Complementarios: Además de malfind, Volatility 3 cuenta con herramientas para identificar procesos que han sido manipulados o inyectados, detectando posibles técnicas de evasión utilizadas por malware avanzado.

- Función: Detecta anomalías en la ejecución de procesos, ofreciendo un nivel adicional de seguridad en el análisis.

🔺Extracción y Análisis de Artefactos del Registro de Windows

- Plugins: Aunque en Volatility 3 la extracción del registro se maneja de forma diferente a versiones anteriores, existen módulos que permiten identificar y analizar estructuras del registro, lo que facilita la obtención de información sobre la configuración y actividades del sistema.

- Función: Permite reconstruir partes importantes del registro para buscar configuraciones sospechosas o modificaciones realizadas por malware.

🔺Creación de Líneas de Tiempo y Correlación de Eventos

- Función: Mediante la combinación de datos extraídos de diferentes plugins (por ejemplo, información de procesos, conexiones de red y artefactos de la shell), es posible construir una línea de tiempo detallada del evento.

- Beneficio: Esto facilita la correlación de eventos y la reconstrucción de la secuencia de actividades maliciosas o incidentes de seguridad.

🔺Integración con Otros Frameworks Forenses

- Compatibilidad: Volatility 3 se puede integrar con otras herramientas de análisis forense digital y frameworks de correlación de datos, ampliando las capacidades de análisis y permitiendo una investigación más completa.

- Ejemplo: Integración con sistemas SIEM o herramientas de análisis de logs para combinar información de diferentes fuentes.

Cada uno de estos plugins y funcionalidades avanzadas se utiliza de manera similar a los ejemplos básicos, ajustando los parámetros y rutas según la necesidad específica del análisis.

Espero que os haya gustado el post mas adelante subiré una guía sobre Volatility 2 que para mi personalmente prefiero es versión. Gracias por Leerme =)

Por cierto…..

Ayer le robaron la bicicleta a mi primo pequeño no hacia ni dos mese que se la compre…… Se agarro una llorera que flipas solo tengo una foto de los dos sospechosos, cualquier información que me podáis dar yo encantado.

Por favor compartir este post para que mas gente lo vea y así poder recuperar la bici… Gracias.