Cuando hablamos de reconocimiento activo en ciberseguridad, Nmap es una de las herramientas más poderosas y esenciales. Si bien su uso básico es ampliamente conocido, el verdadero potencial de Nmap se desbloquea cuando aplicamos comandos avanzados. En este post, vamos a cubrir no solo cómo usar Nmap como un profesional, sino también cómo esta herramienta es clave en la detección de vulnerabilidades y cómo te puede ayudar en situaciones como CTFs (Capture the Flag). Si quieres ir más allá del simple escaneo de puertos, quédate a descubrir cómo hacerlo.

¿Qué es Nmap?

Nmap (Network Mapper) es una herramienta gratuita y de código abierto utilizada para escanear redes, detectar dispositivos y obtener información detallada sobre los sistemas expuestos. Además de identificar puertos abiertos, Nmap también permite obtener información sobre el sistema operativo, servicios y versiones de software, lo cual es crucial para detectar vulnerabilidades.

🧪Comandos Avanzados de Nmap para un Reconocimiento Eficaz

🔺Escaneo de Puertos Completos (-p-)

Si deseas explorar todos los puertos posibles de un sistema objetivo (0-65535), este comando te da una visión completa del servicio disponible en cada puerto:

nmap -p 1-65535 example.com

Este comando es genial para CTFs donde a menudo debes buscar servicios inusuales o puertos menos comunes.

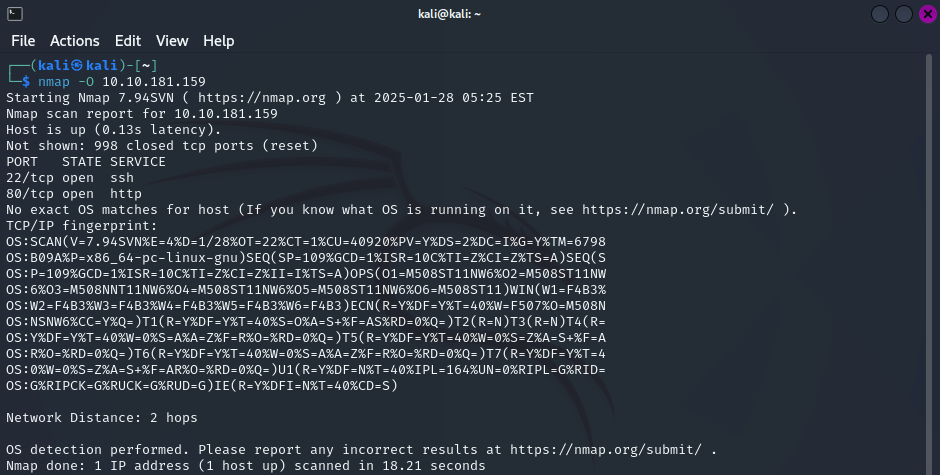

🔺Detección de Sistema Operativo (-O)

Detectar el sistema operativo de la máquina objetivo es fundamental. Esto te permite identificar posibles vectores de ataque. Puedes hacerlo con este comando:

nmap -O example.com

Un escaneo de sistema operativo adecuado puede revelar vulnerabilidades específicas del SO (como Windows XP que tiene muchas vulnerabilidades conocidas).

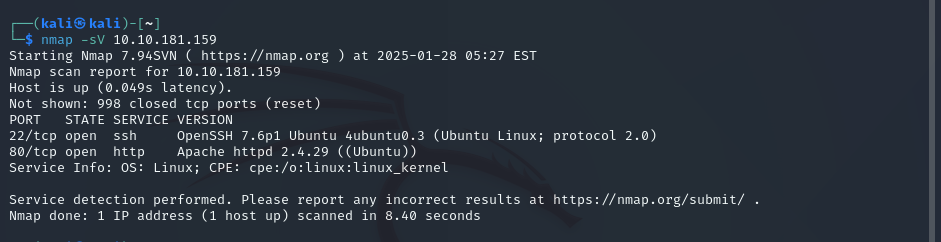

🔺Escaneo de Servicios y Versiones (-sV)

Escanear servicios y sus versiones te da pistas sobre vulnerabilidades específicas. Al identificar versiones de software desactualizadas, puedes apuntar a posibles exploits. Ejemplo:

nmap -sV example.com

Para CTFs, este comando es crucial, ya que te permite descubrir servicios como Apache, MySQL, etc., que podrían tener vulnerabilidades específicas.

🔺Escaneo Rápido con -T4

Si necesitas realizar un escaneo rápido, puedes aumentar la velocidad con la opción -T4, que hace que el escaneo sea más eficiente sin perder mucha precisión. Ideal cuando el tiempo es limitado, como en CTFs.

nmap -T4 -p 80,443 example.com

🔺Escaneo de Red Completa (-sn)

En una red local o durante un CTF, puede ser útil descubrir rápidamente qué dispositivos están activos. Usa este comando para realizar un «ping sweep» de toda una red.

nmap -sn 192.168.1.0/24

🔺Escaneo de Vulnerabilidades Específicas con NSE (Nmap Scripting Engine)

Nmap permite usar scripts NSE para automatizar el descubrimiento de vulnerabilidades conocidas. Por ejemplo, puedes usar el siguiente comando para escanear vulnerabilidades conocidas en los servicios detectados:

nmap –script=vuln example.com

En CTFs, los scripts NSE te ayudan a encontrar rápidamente puntos débiles en los sistemas.

🔺Escaneo de Hosts en una Red Local

Si estás trabajando en una red de pruebas o durante un CTF, puedes identificar rápidamente los hosts activos con un escaneo de red:

nmap -sn 192.168.0.0/24

🔺Detectar Vulnerabilidades con Nmap

Uno de los aspectos más poderosos de Nmap es su capacidad para detectar vulnerabilidades. Aunque Nmap no está diseñado como una herramienta de explotación, su uso combinado con scripts NSE o su capacidad para identificar versiones de servicios, te permite detectar puntos débiles en los sistemas:

- Vulnerabilidades de Sistema Operativo: Si el sistema operativo es detectado correctamente, puedes buscar vulnerabilidades relacionadas con ese SO en base a CVEs conocidos.

- Vulnerabilidades de Servicios: Al conocer las versiones de los servicios expuestos, puedes buscar rápidamente exploits disponibles. Por ejemplo, si Nmap detecta Apache 2.4.1, puedes investigar si esa versión tiene vulnerabilidades conocidas.

Ejemplo: Escaneo con NSE para Detectar Vulnerabilidades de Apache

Si sabes que el objetivo está corriendo Apache, puedes usar el script NSE específico para Apache y comprobar vulnerabilidades conocidas:

nmap –script=http-vuln-cve2014-3704.nse -p 80 example.com

Este tipo de escaneo es ideal en CTFs para encontrar vulnerabilidades específicas en los servicios.

🔬Técnicas Avanzadas para Maximizar el Uso de Nmap

🔺Escaneo Sigiloso (SYN Scan) -sS

Si deseas evitar que el objetivo detecte que estás escaneando, utiliza el SYN scan, que es uno de los escaneos más sigilosos:

nmap -sS example.com

Esta técnica es útil en pentesting o en CTFs cuando el objetivo tiene un sistema de detección de intrusiones.

🔺Escaneo de Vulnerabilidades y Banner Grabbing

Si deseas identificar versiones de servicios o realizar banner grabbing (recolectar información del servicio), puedes usar este comando para obtener detalles más profundos:

nmap -p 80 –script=banner example.com

🔺Escaneo Completo con Decodificación de Protocolos (Nmap + Wireshark)

A veces, para obtener información detallada, puedes utilizar Nmap junto con Wireshark para decodificar los protocolos utilizados en los servicios. Esto te ayuda a analizar más profundamente las vulnerabilidades y a detectar posibles fallos de seguridad en las aplicaciones.

nmap -p 80 –packet-trace example.com

Como conclusiones me gustara decir que Nmap es una herramienta que todo pentester tiene como obligatoria y que tiene tantas opciones que tendría que hacer un post casi infinito,.

Por cierto yo suelo usar el siguiente comando cuando voy a realizar escaneos vosotros?

nmap -sCV -O -p- –open example.com

Mira un gorila de esos, por lo visto esta bien alimentado y eso .